计算机病毒与防范技术

安徽师范大学——计算机与信息学院————作者(授课老师):周文

第3章 特洛伊木马

一、特洛伊木马的定义

- 特洛伊木马(

TrojanHorse),是一种恶意程序,是一种基于远程控制的黑客工具

- 一旦侵入用户的计算机,就悄悄地在宿主计算机上运行,在用户毫无察觉的情况下,让攻击者获得远程访问和控制系统的权限

- 进而在用户的计算机中修改文件、修改注册表、控制鼠标、监视/控制键盘,或窃取用户信息

- 古希腊特洛伊之战中利用木马攻陷特洛伊城;

- 现代网络攻击者利用木马,采用伪装、欺骗(哄骗,

Spoofing)等手段进入被攻击的计算机系统中,窃取信息,实施远程监控

1.1 木马与病毒

- 一般情况下,病毒是依据其能够进行自我复制即传染性的特点而定义的。

- 特洛伊木马主要是根据它的有效载体,或者是其功能来定义的,更多情况下是根据其意图来定义的。

- 木马一般不进行自我复制,但具有寄生性,如捆绑在合法程序中得到安装、启动木马的权限,

DLL木马甚至采用动态嵌入技术寄生在合法程序的进程中。

木马一般不具有普通病毒所具有的自我繁殖、主动感染传播等特性,但我们习惯上将其纳入广义病毒,也就是说,木马也是广义病毒的一个子类。

特性 病 毒 蠕 虫 木 马 传染性 强 强 很少 感染对象 文件 进程 进程 主要传播方式 文件 网络 网络 破坏性 强 较强 很少 隐藏性 强 强 极强 顽固性 较强 较强 极强 欺骗性 一般 一般 强 主要攻击目的 破坏数据和信息 耗尽计算机资源 窃取数据和信息

- 木马的最终意图是窃取信息、实施远程监控

- 木马与合法远程控制软件(如

pcAnyWhere、dameware)的主要区别在于是否具有隐蔽性、是否具有非授权性。

二、木马病毒的特点及危害

- 将自己伪装成系统文件

- 将木马病毒的服务端伪装成系统服务

- 将木马程序加载到系统文件中

- 充分利用端口隐藏

- 隐藏在注册表中

- 自动备份

- 木马程序与其他程序绑定

- 进程注入

- 利用远程线程的方式隐藏

- 通过拦截系统功能调用的方式来隐藏自己

- 通过先发制人的方法攻击杀毒软件

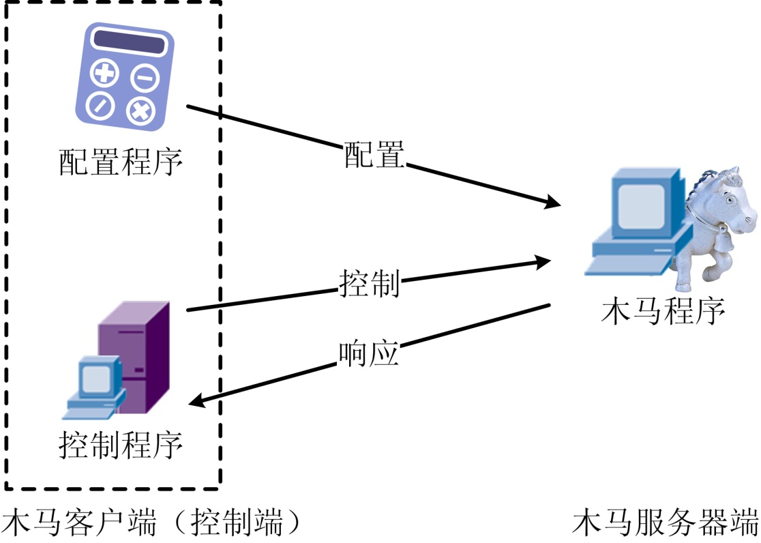

三、特洛伊木马的结构

- 木马系统软件一般由

木马配置程序、控制程序和木马程序(服务器程序)三部分组成:

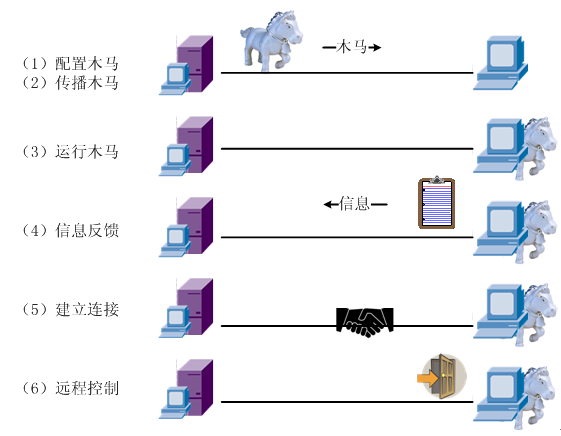

用木马进行网络入侵的基本步骤

配置木马

– 木马伪装,即让木马在服务端尽可能隐藏得更隐蔽

– 信息反馈,即设置信息反馈的方式或地址,如设置信息反馈的邮件地址、

QQ号、ICQ号等– 在释放木马之前可以配置木马,释放之后也可远程配置木马

传播木马

– 以邮件附件的形式传播。控制端将木马伪装之后添加到附件中,发送给收件人

– 通过

OICQ、QQ等聊天工具软件传播。在进行聊天时,利用文件传送功能发送伪装过的木马程序给对方– 通过提供软件下载的网站(

Web/FTP/BBS)传播– 通过一般的病毒和蠕虫传播

– 通过带木马的磁盘和光盘进行传播

– 木马可以通过

Script、ActiveX及Asp、CGI交互脚本的方式植入– 木马可以利用系统的一些漏洞进行植入

运行木马

– 服务器端的用户运行木马或捆绑木马的程序后,木马就会自动进行安装

– 木马首先将自身拷贝到Windows的系统文件夹中(

C:\windows c:\windows\system c:\windows\temp)– 在注册表、启动组、非启动组等位置设置木马的触发启动条件,完成木马服务器的安装

– 附加或者捆绑在系统程序或者其它应用程序上,或者干脆替代它们

– 运行这些系统程序的时候就会激活木马(比如修改系统文件

explorer.exe在其中加入木马)– 木马程序被激活后,进入内存,开启并监听预先定义的木马端口,准备与控制端建立连接。

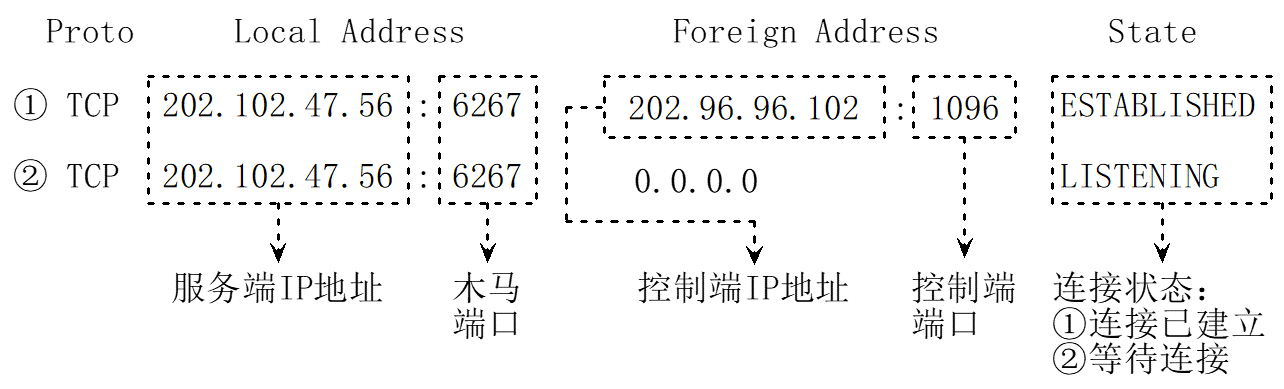

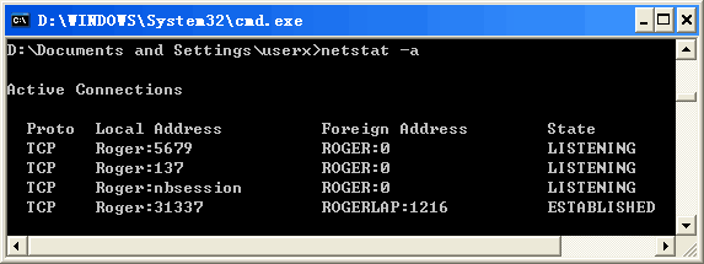

用

netstat查看木马打开的端口

四、特洛伊木马的基本原理

4.1 信息反馈

- 设计成熟的木马都有一个信息反馈机制。

- 信息反馈机制是指木马成功安装后会收集一些服务端的软硬件信息,并通过

E-MAIL,IRC或ICO的方式告知控制端攻击者。

- 从反馈信息中控制端可以知道使用的操作系统,系统目录,硬盘分区情况,系统口令等,在这些信息中,最重要的是服务端

IP。

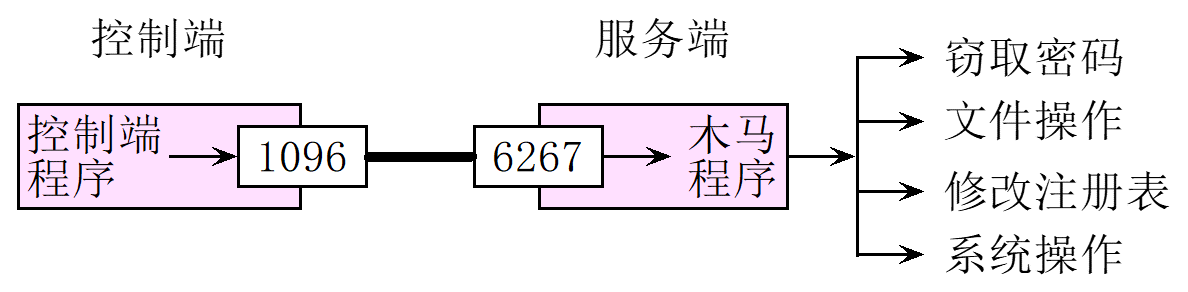

4.2 建立连接

– 控制端要与服务端建立连接必须知道服务端的木马端口和IP地址

– 由于木马端口是事先设定的,为已知项,所以最重要的是如何获得服务端的IP地址

– 获得服务端的IP地址的方法主要有两种:信息反馈和IP扫描

木马控制端与服务端连接的建立

木马服务器通知攻击者的方式主要有两种:

- 发送E-mail或

ICQ/QQ即时消息,宣告自己当前已成功接管的计算机,如广外女生、冰河 - 使用

UDP(用户报文协议)或者ICMP,将服务器IP地址通过免费主页空间中转到控制端,如网络神偷

- 发送E-mail或

4.3 远程控制

4.4 木马的基本原理

- 特洛伊木马包括客户端和服务器端两个部分,也就是说,木马其实是一个服务器-客户端程序。

- 攻击者通常利用一种称为绑定程序(

exe-binder)的工具将木马服务器绑定到某个合法软件上,诱使用户运行合法软件。只要用户运行该软件,特洛伊木马的服务器就在用户毫无察觉的情况下完成了安装过程。

- 攻击者要利用客户端远程监视、控制服务器,必需先建立木马连接;而建立木马连接,必需先知道网络中哪一台计算机中了木马

- 获取到木马服务器的信息之后,即可建立木马服务器和客户端程序之间的联系通道,攻击者就可以利用客户端程序向服务器程序发送命令,达到操控用户计算机的目的

五、特洛伊木马技术的发展

5.1 木马技术发展至今,已经经历了4代

第一代木马

– 只是进行简单的密码窃取、发送等,没有什么特别之处。

第二代木马

– 在密码窃取、发送等技术上有了很大的进步,

冰河可以说是国内木马的典型代表之一。

第三代木马

– 在数据传输技术上,又做了不小的改进,出现了

ICMP等类型的木马,利用畸形报文传递数据,增加了查杀的难度

第四代木马

– 在进程隐藏方面,做了很大的改动,采用了内核插入式的嵌入方式,利用远程插入线程技术,嵌入

DLL线程;或者挂接PSAPI(Process Status API),实现木马程序的隐藏

5.2 中木马后常出现的状况

- 当浏览一个网站时,弹出来一些广告窗口是很正常的事情,可是如果用户根本没有打开浏览器,而浏览器突然自己打开,并且进入某个网站,那么,就要怀疑是否中了木马。

- 正在操作计算机,突然一个警告框或者是询问框弹出来,问一些用户从来没有在计算机上接触过的问题。

Windows系统配置经常被莫名其妙地自动更改。

- 总是无缘无故地读硬盘,软驱灯经常自己亮起,网络连接及鼠标屏幕出现异常现象。

- 计算机意外地打开了某个端口,用嗅探器发现存在异常的网络数据传输。

- 拨号上网用户离线操作计算机时,突然弹出拨号对话框。

六、检测和清除木马的方法

- 反击恶意代码,最佳的武器是最新的、成熟的病毒扫描工具

- 扫描工具能够检测出大多数特洛伊木马,并尽可能地使清理过程自动化

- 任何工具软件在防治新木马时都存在一定的滞后性

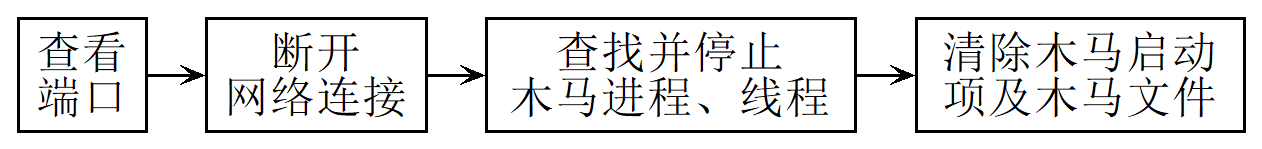

检测和清除木马的一般流程(对于动态嵌入式

DLL木马,一般不是查看端口,而是查看内存模块)

- 特洛伊木马入侵的一个明显证据是受害计算机上意外地打开了某个端口

用Netstat检测BO木马

七、典型木马病毒分析

7.1 木马“广外女生”简介

- 广东外语外贸大学“广外女生”网络小组的作品,它可以运行于

Windows 98、Windows 98SE、Windows ME、Windows NT、Windows 2000或已经安装Winsock2.0的Windows 95/97上

7.2 木马端口

xE:\Tools\Fport-2.0>fportPid Process Port Proto Path584 tcpsvcs -> 7 TCP C:\WINDOWS\System32\tcpsvcs.exe…464 msdtc -> 3372 TCP C:\WINDOWS\System32\msdtc.exe1176 DIAGCFG -> 6267 TCP C:\WINDOWS\System32\DIAGCFG.EXE836 inetinfo -> 7075 TCP C:\WINDOWS\System32\inetsrv\inetinfo.exe…836 inetinfo -> 3456 UDP C:\WINDOWS\System32\inetsrv\inetinfo.exe

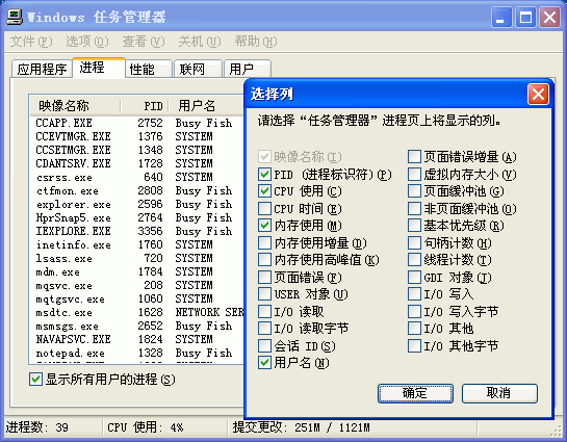

7.3 清除木马

由于“广外女生”木马自启动项的特殊性,如果先删除

C:\WINDOWS\System32\目录下的DIAGCFG.EXE,将无法在系统中运行任何可执行文件。因此,清除该木马应按如下步骤:- 打开下面键值:

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\exefile\shell\open\command\,但是不要修改,因为如果这时就修改注册表,DIAGCFG.EXE进程仍然会立刻把它改回来 - 打开“任务管理器”,找到

DIAGCFG.EXE这个进程,关掉这个进程。注意,一定也不要先关进程再打开注册表管理器,否则执行regedit.exe时又会启动DIAGCFG.EXE - 把

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\exefile\shell\open\command\的键值由原来的C:\WINDOWS\System32\DIAGCFG.EXE “%1” %*改为”%1” %*。这样,即使不删除DIAGCFG.EXE文件,只要用户不再双击运行之,木马就会因无激活机会而不能继续实施破坏 - 删除

C:\WINDOWS\System32\目录下的DIAGCFG.EXE

- 打开下面键值:

- 如果要深入分析这个木马,可以在最后一步中不删除它,而是把它拷贝到其他的目录以便研究。

八、防范木马病毒的安全建议

- 使用专业安全厂商的正版防火墙产品

- 使用工具软件隐藏本机的真实

IP地址

- 注意电子邮件安全

- 在使用即时通讯工具时,不要轻易运行“朋友”发来的程序或链接

- 尽量少浏览和访问个人网站

- 不要隐藏文件的扩展名

- 定期观察容易被病毒利用的启动配置

- 定期观察系统服务管理器中的服务,系统进程

- 根据文件创建日期定期观察系统目录下是否有近期新建的可执行文件,如果有的话很可能是病毒文件

本节结束 2019-10-03